vpn连接是什么意思

目前,安全行业将解决勒索软件的关注焦点集中在微隔离框架上。微隔离策略只允许授权的流量,可以消除内网中90-99%不安全的连接路径。在微隔离框架下,每个服务器、操作系统、容器都成为一个传感器,一旦有任何访问违反策略,都会立即发出警报或被拒绝,这就为减少勒索软件风险提供了最佳方案。

在威胁发生大面积传播之前,降低勒索软件风险的最快方法是阻断其传播路径。在系统中实施访问控制策略,包括勒索软件在内的各种攻击都会失败。

最常用的“核心”服务是攻击者的首要目标。因为,在攻击者破坏核心服务器后,能够访问环境中的任何其他机器,加速勒索软件在整个环境中的传播。通过微隔离可以有效限制恶意活动的扩散,即使一个应用程序遭到破坏,但无法与其他应用程序通信,传播的可能性也会大大降低。而且,通过微隔离对每个访问流量持零信任态度,这基本上就消除了恶意流量寻找开放端口的可能性。

对核心管理服务实施微隔离,只允许其进行必要的网络连接,就能迅速减少风险。例如,IT管理员可能需要使用RDP来管理服务器,但是普通用户不应该有这样的权限,服务器不应该接受来自他们的RDP连接。

•常用核心端口,是恶意软件传播最有效的途径,就像高速公路系统是在一个国家运输货物的最佳方式一样。消除核心端口上的横向移动非常简单,只允许合理的主机访问这些端口。

•P2P协议旨在使主机能够以明确定义的方式联系其他机器,这也是恶意代码或勒索软件的一个理想目标,这些协议应该受到严格限制。通过微隔离技术,一个开放的P2P协议将被限制在单个系统中,从根本上降低了威胁横向传播的可能性。

•常用应用端口,也许已经存在了许多年,它们可以形成一种可靠的信息交换方式。但这也意味攻击者有足够的时间研究它们发现漏洞。通过微隔离对这些端口实施访问控制,攻击者不再可能利用它们。

综上所述,通过微隔离进行访问控制,从根本上降低了恶意软件传播的可能性。大多数攻击使用已知漏洞和已知端口进行移动,微隔离阻断了这些路径,而且不会中断正常应用程序的业务访问。

大多数组织在开发、测试和生产环境之间已经做了初步的隔离,例如在DEV(开发)和PROD(生产)环境之间设置一个防火墙,但都会选择默认控制策略。随着时间的推移,策略规则会发生漂移,而这些粗粒度的规则会始终存在,但是却没有及时更新以适应不断变化的环境。使用微隔离解决方案,通过清晰可视化地展示业务之间的访问关系,可以为细粒度的策略制定提供基础。通过分析访问关系实现最低权限管理,大幅减少恶意软件从一个环境传播到另一个环境的可能性。

首先,企业可以对承载重要信息的数据中心进行访问控制管理,这样可以快速实现零信任,并有助于保护最有价值的资产。此外,需要加强对OT和嵌入式系统的控制。在一个典型的数据中心里有许多嵌入式系统——VPN集中器、存储设备等。对这些设备进行限制vpn连接是什么意思,只允许访问必要的端口,这样可以消除明显的风险暴露。

虽然数据中心是大多数勒索软件的最终目标,但恶意传播通常首先发生在用户主机上。以下几种策略可从一开始就降低勒索软件传播的风险:

•关闭所有未使用的端口:大多数PC端用户使用的应用程序和服务非常有限。关闭未使用的端口将消除它们成为威胁传播的潜在载体。

•控制对云和数据中心资产的访问:微隔离可以管理服务器之间的访问策略,确保用户只能向授权服务器发送和接收流量,服务器只接受授权用户的流量。

•将微隔离策略与身份联系起来:根据用户身份授予合适的访问权限,基于身份的微隔离可确保端口仅在需要时打开。

勒索软件会一直存在,所以零信任基础设施也要不断扩展优化。策略自适应实现了已定义策略的持续实施。一旦一个组织为部分或所有场景制定了策略,该策略就需要跨环境分发到每个服务器、虚拟机、容器和云系统。自适应可以确保所有系统持续执行定义的策略——即使IP地址更改或服务器增加或减少时,始终保持业务和策略的一致性。

最佳的微隔离伴随着工作负载的整个生命周期。将微隔离策略构建到基本镜像或“黄金”镜像中,从这些镜像构建的每个工作负载都会自动继承微隔离策略。对于频繁变化的系统,自适应微隔离将使系统始终符合策略。

微隔离策略引擎通常实现对底层基础设施的完全抽象并提供API接口。这意味着微隔离服务与任何其他云应用程序服务一样。DevOps团队在完成系统的更新部署后,这些新系统可以通过API请求微隔离服务,并立即符合发布的策略——所有这些都在几秒钟内完成。当微隔离作为一个简单的服务时,部署的障碍就会降低,组织的整体态势也会改善。

勒索软件移动太快,手动调整的防火墙策略无法发挥任何作用。为了不断适应环境的变化,微隔离策略必须不断更新。自适应微隔离策略不需要像传统防火墙策略一样手动更改,更易于管理,减少人工管理成本。

微隔离依据组织已经使用的服务器标签制定策略,从而实现策略自适应。此外,通过使用操作系统和容器主机中已经存在的防火墙,不依赖于网络体系结构或技术,因此微隔离策略实现自适应管理,无需手动更改单个网络设备或配置。

安全团队对勒索软件头疼不已,但可以立即采取行动阻止威胁传播演变成重大事件。当核心端口被保护,环境访问控制被加强时,勒索软件就无法在数据中心内移动。最重要的是,微隔离不仅仅适用于勒索软件——它可以阻止任何恶意软件的横向移动。微隔离不依赖于检测或分析功能,这是一种主动控制,通过自动化和自适应保持持续的主动性和准确性。

青藤零域·微隔离安全平台是一款轻量、安全且经验证的零信任微隔离解决方案,可帮助企业快速实现自适应微隔离策略管理,从而阻止勒索软件和网络攻击升级为为网络灾难。

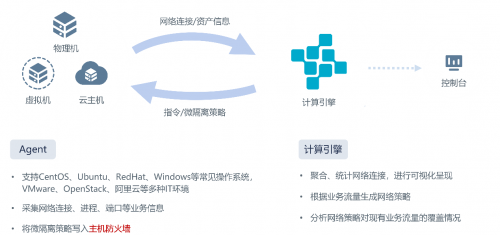

青藤零域由主机探针Agent、计算引擎和控制台组成,支持物理机、云主机、容器等,异构环境完全透明,其优势在于:

•仅一个轻量Agent,集成微隔离、主机安全、容器安全能力,部署一次即可,通过插件化构建方式和丰富的API接口,实现安全功能一键开启、持续扩展、协同联动。

•Agent的CPU使用率1%,内存占用40M,稳定性高达99.9999%,安装后可以忘记它的存在,安全性和稳定性经过1000+客户、600W+台服务器的验证。

(免责声明:此文内容为本网站刊发或转载企业宣传资讯,仅代表作者个人观点,与本网无关。仅供读者参考,并请自行核实相关内容。)

今年下半年发生的河南水灾造成巨大人员伤亡和经济损失,超百亿元的理赔额创中国保险史上单次自然灾害赔付最高值。

中远海运集团作为全球最大的综合航运企业,资产总额从2016年重组时的5930亿元上升到2021年三季度末的9508亿元……